Contexte

La procédure législative relative au Cyber Resilience Act (CRA) arrive désormais à son terme. L’important travail préparatoire, débuté il y a maintenant plusieurs années et jalonné de nombreuses étapes de négociation a ainsi donné lieu à la production de la version actuelle du texte adoptée en première lecture par les parlementaires européens le 12 mars dernier puis par le Conseil de l’Union Européenne le 10 octobre.

Cette nouvelle initiative s’inscrit pleinement dans la stratégie de cybersécurité de l’Union Européenne, à l’instar de nombreuses autres initiatives (telles que DORA ou encore NIS 2) qui visent à accroître la sécurité numérique européenne et à harmoniser les nombreuses législations nationales existantes. Elle ambitionne d’ailleurs d’être la pièce manquante à l’important dispositif européen déjà existant ou en cours de construction en matière cyber.

En effet, si de nombreux services ou acteurs sont aujourd’hui soumis à des règles spécifiques plus ou moins strictes au niveau européen, et si ces règles tendent à se multiplier et leur champ d’application à s’accroître, il n’existe aujourd’hui aucun socle européen commun de sécurité portant sur les « produits comportant des éléments numériques » (formulation visant à couvrir un très vaste ensemble de constituants tant matériels que logiciels). C’est sur ce constat, renforcé par les résultats d’une étude d’impact à laquelle furent conviés l’ensemble des acteurs du secteur (parlementaires, universitaires, industriels, consultants etc…) que reposent les fondations du CRA.

De cette étude et des divers autres travaux préparatoires, il ressort ainsi que la vaste majorité des produits « comportant des éléments numériques » actuellement en circulation dans l’espace européen présente un niveau de sécurité non satisfaisant du fait de l’absence d’obligation réglementaire dédiée. De plus, ces insuffisances exposent les différents acteurs européens au risque d’une exploitation par des intervenants malveillants susceptible d’engendrer des crises systémiques majeures en raison des interconnexions existantes et de la circulation de ces produits dans l’ensemble de l’espace européen.

Objectifs

À travers le CRA, les autorités européennes entendent donc imposer des exigences de sécurité communes à l’ensemble du marché européen pour tous les :

« Produits comportant des éléments numériques dont l’utilisation prévue et raisonnablement prévisible comprend une connexion logique ou physique directe ou indirecte à un appareil ou à un réseau »,

Ceux-ci étant définis comme suit :

« Produits logiciels ou matériels et leurs solutions de traitement de données à distance, y compris les composants logiciels ou matériels mis sur le marché séparément ».

Les objectifs de ce texte initié par la Commission entendent corriger les lacunes existantes au niveau européen et se déclinent en plusieurs axes aisément identifiables tant dans l’esprit du texte que dans les exigences directes qu’il impose. A ce titre, le CRA vise ainsi à :

- Réduire le nombre d’incidents de sécurité dans l’espace européen, et par la même les coûts massifs engendrés par ce manque global de sécurité (de l’ordre de plusieurs centaines de milliards d’euros par an de coûts liés aux incidents affectant les entreprises au sein de l’UE),

- Limiter la gravité de leurs impacts et, au-delà, se prémunir d’un risque de propagation rapide d’une cyberattaque à l’ensemble de l’espace européen, en imposant un socle commun de mesures ou de principes de sécurité à l’ensemble des « produits comportant des éléments numériques » commercialisé dans l’espace européen ;Simplifier le travail de mise en conformité des différents acteurs économiques en harmonisant l’ensemble des législations nationales autour d’exigences communes ;

- Renforcer la compétitivité économique de l’Union Européenne par un accroissement du niveau de sécurité de ses produits et une meilleure protection de ses acteurs économiques ;

- Renforcer la protection des droits et le niveau d’information des entreprises, consommateurs et citoyens ou résidents européens par la sécurisation des produits, signalée par le « marquage CE » ainsi que la production et mise à disposition d’une documentation exhaustive.

Exigences

Afin d’accroître le niveau de sécurité du très large périmètre visé, le Cyber Resilience Act impose un certain nombre d’exigences tant aux produits en circulation dans l’espace européen qu’à l’ensemble des acteurs permettant ou devant permettre cette mise en circulation.

À cet effet l’annexe I du Cyber Resilience Act établit les exigences auxquelles les produits entrant dans son champ d’application se devront d’être conformes afin de pouvoir être mis en circulation sur le marché européen.

Parmi les exigences les plus notables et afin d’être pleinement conformes au CRA, les « produits contenant un composant numérique » se devront notamment :

- De respecter les principes de Security by design et by default et avoir fait l’objet d’une évaluation des risques ;

- D’être mis sur le marché sans vulnérabilité exploitable et avec la possibilité d’être mis à jour ;

- D’empêcher les accès non autorisés ;

- De protéger la confidentialité et l’intégrité des données ;

- De respecter le principe de minimisation des données ;

- D’assurer la disponibilité de leurs fonctions essentielles ;

- De réduire au maximum leurs propres effets négatifs sur la disponibilité des services fournis par d’autres dispositifs ou réseaux ;

- D’être fournis avec la documentation adéquate à destination des utilisateurs.

Dans le but d’assurer que seuls soient en circulation sur le marché les produits conformes au CRA, le règlement cible donc également l’ensemble des entités au cœur de la chaîne d’approvisionnement. Sont ainsi tout particulièrement visés par le texte fabricants, importateurs et distributeurs, rendant d’une manière ou d’une autre disponibles dans l’espace européen les produits entrants dans le champ d’application du règlement, qui se verront imposer par celui-ci un ensemble de règles.

Parmi les principales obligations incombant aux fabricants il est à souligner les obligations :

- D’assurer la conformité de leurs produits conformément aux exigences de l’annexe I et tout au long de leur durée de vie prévue (ex : production de mises à jour de sécurité devant être disponibles pendant au moins 10 ans après la date de mise sur le marché) ;

- De réaliser et tenir à jour une analyse de risques pour les produits fabriqués ;

- De faire preuve de due diligence quant à l’intégration d’éléments de tiers et de réaliser un Software Bill of Materials (SBOM) ;

- De signaler toute nouvelle vulnérabilité activement exploitée ou tout incident impactant la sécurité d’un produit au CSIRT leur étant désigné et à l’ENISA sous 24h.

Pour l’essentiel les importateurs et les distributeurs seront eux tenus :

- De ne mettre en circulation sur le marché que les produits conformes au CRA et prendre à cet effet les mesures nécessaires ;

- De prendre les mesures correctives nécessaires voire procéder au retrait ou au rappel des produits concernés dans le cas où ils seraient devenus non conformes après leur mise en circulation sur le marché ;

- De tenir à jour et à disposition des autorités la documentation demandée ;

- Plus globalement, de pleinement coopérer avec les autorités.

Évaluation de la conformité

Si le Cyber Resilience Act établit donc des règles générales destinées aux produits de son champ d’application ainsi qu’aux acteurs de la chaîne d’approvisionnement, le législateur européen n’oublie pas pour autant de prendre en compte la diversité de produits auxquels le règlement est destiné à s’appliquer et la multitude de risques que celle-ci induit.

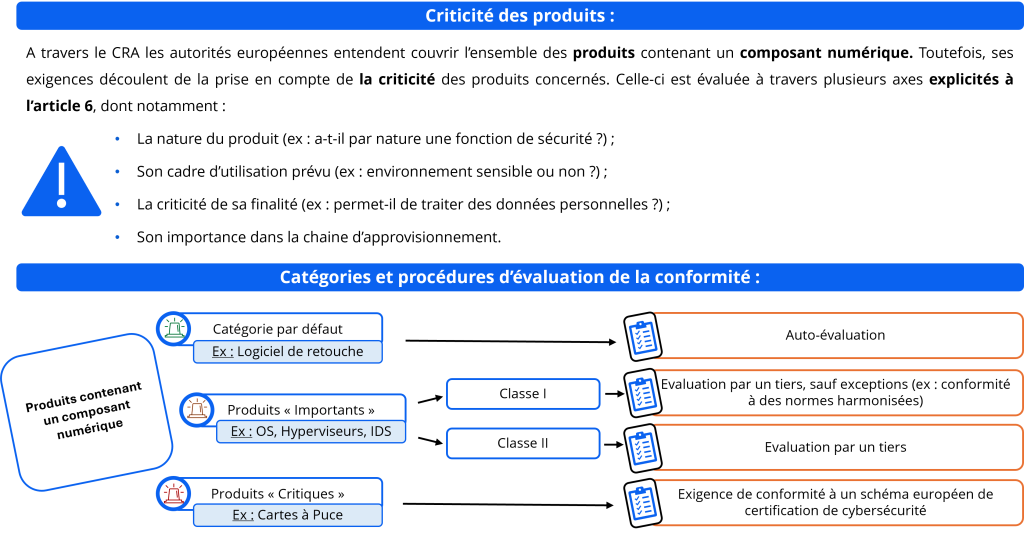

Pour cette raison, le Cyber Resilience Act accorde une importance particulière à différentes catégories de produits en fonction de leur criticité, celle-ci étant appréciée selon différents axes explicités par le texte (par exemple le cadre d’utilisation prévue du produit ou la nature intrinsèque ou non d’une fonction de sécurité de celui-ci).

Le texte entend ainsi distinguer plusieurs catégories de produits en fonction de leur niveau de criticité et leur associer des exigences plus ou moins strictes quant à leur procédure de mise en conformité.

Ainsi, si la vaste majorité (+/- 90%) des produits ciblés par le Cyber Resilience Act feront l’objet d’une auto-évaluation par leur fabricant, d’autres produits, plus sensibles, dits « importants » et « critiques » seront eux surveillés plus étroitement.

Il est par ailleurs à noter que la Commission sera chargée, au cours des prochains mois et plus mais aussi tout au long de l’existence de ce texte, via des actes délégués ou d’exécution, d’apporter certaines précisions quant aux définitions et à la composition exactes de ces catégories, et plus généralement aux modalités d’applications du règlement.

Exceptions

Si le périmètre couvert par le Cyber Résilience Act est par essence particulièrement large, certains éléments en sont toutefois exclus.

Le CRA ciblant les « produits comprenant un composant numérique » tant matériels que logiciels, il exclut par définition les solutions SaaS qui sont, ou doivent, être couvertes par d’autres dispositifs dont tout particulièrement la directive NIS 2.

Par ailleurs les produits déjà couverts par certaines dispositions sectorielles particulières en sont également exclus. On retrouve parmi ces secteurs :

- Celui des dispositifs médicaux, (UE) 2017/745 et (UE) 2017/746 ;

- L’aviation civile (UE) 2018/1139 ;

- Les véhicules terrestres (UE) 2019/2144.

Le cas particulier des logiciels dits libres ou Open-Source

L’inclusion des logiciels dits libres ou open source et des nombreux acteurs contribuant à leur conception et distribution a suscité un important débat et la mobilisation de nombreux représentants du monde de l’Open Source.

Les premières versions du texte, floues quant aux exigences applicables avaient ainsi soulevé de nombreuses inquiétudes et fait l’objet de critiques nourries. Le CRA était alors principalement accusé en Europe de mettre en péril l’ensemble du secteur en faisant peser sur certains de ses contributeurs des exigences trop sévères ou coûteuses.

Selon ces critiques l’application du CRA dans sa version d’alors aurait eu pour principale conséquence d’entraver le développement et l’utilisation des logiciels open source dans l’UE, posant un risque économique et technologique majeur à l’ensemble de l’espace européen du fait de la place acquise par de tels logiciels dans les échanges modernes.

Désormais, après un travail de concertation entre le législateur européen et des représentants du monde de l’open source, la nouvelle version du CRA semble mieux prendre en compte ses particularités et son importance. Si certains aspects seront précisés dans les prochains mois par la Commission, le texte est aujourd’hui plus précis et certains principes sont désormais acquis.

Le texte ne s’appliquera ainsi qu’aux seuls « logiciels libres mis à disposition sur le marché, et donc fournis pour être distribués ou utilisés dans le cadre d’une activité commerciale » dont il fournit par ailleurs une meilleure définition. Tout particulièrement, la « fourniture de produits contenant des éléments numériques qualifiés de logiciels libres et gratuits qui ne sont pas monétisés par leurs fabricants ne doit pas être considérée comme une activité commerciale ».

Selon la même logique, le fait de fournir des « logiciels libres et gratuits destinés à être intégrés par d’autres fabricants dans leurs propres produits comportant des éléments numériques ne doit être considérée comme une mise à disposition sur le marché que si le composant est monétisé par son fabricant d’origine ».

Par conséquent, le fait pour un logiciel libre ou open-source donné de bénéficier d’un soutien financier de la part de certains fabricants ou d’une contribution de leur part dans le cadre de son développement ne sera pas l’élément déterminant son entrée dans le champ d’application du texte. L’examen devra se faire au cas par cas sur la base de la finalité visée.

Le texte explicite également certaines exclusions. Ainsi, les logiciels libres développés par des organismes à but non lucratif sont exclus par principe du champ d’application du texte. De même, le règlement ne s’appliquera pas aux « personnes physiques ou morales qui contribuent, par leur code source, à des produits comportant des éléments numériques qualifiés de logiciels libres qui ne sont pas sous leur responsabilité ».

En outre, toujours dans l’optique de prendre en compte de manière optimale la diversité des acteurs intervenants dans le développement et la mise en circulation des produits libres et open source, le Cyber Resilience Act ouvre la voie à une couverture spécifique dédiée aux “Open source stewards” que la Commission sera chargée de développer. Dans les grandes lignes, ce régime spécial reprend de manière moins stricte les grands principes et exigences développés dans le corps principal du CRA.

Ce régime s’appliquera aux personnes morales qui « soutiennent durablement le développement et assurent la viabilité des produits contenant des éléments numériques destinés à des activités commerciales qui sont considérés comme des logiciels libres qui sont publiés mais ne sont pas mis à disposition sur le marché au sens du présent règlement ». En pratique, ces personnes morales comprennent notamment certaines fondations ou organisations à but non lucratif.

Calendrier

Le texte, voté par le Parlement le 12 mars 2024 et adopté par le Conseil de l’UE le 10 octobre dernier, entrera en vigueur 20 jours après sa publication au journal officiel de l’UE.

Toutefois, il est prévu que les nouvelles règles ne s’appliquent pleinement que trois ans après l’entrée en vigueur du règlement afin de laisser aux acteurs ciblés le temps nécessaire à leur mise en conformité.

Pour autant, certaines dispositions feront l’objet d’un délai de mise en conformité réduit. Tout particulièrement, celles relatives aux obligations en matière de signalement des vulnérabilités incombant aux différents opérateurs économiques seront applicables 21 mois après l’entrée en vigueur du règlement.

Enfin, afin de garantir la bonne application du règlement, des autorités de surveillance du marché désignées par les différents Etats membres pourront, le cas échéant, exiger la mise en confirmé des produits ou acteurs concernés sous peine de sanction.

Le large éventail de sanctions prévues inclut notamment dans les cas des violations les plus graves :

- Le rappel des produits concernés ;

- Le retrait du marché des produits concernés ;

- Des amendes administratives (jusqu’à 15 000 000 € ou 2,5 % du CA annuel mondial si l’auteur de l’infraction est une entreprise).

Ainsi, l’applicabilité réelle des exigences du Cyber Resilience Act sera à étudier dans la durée. D’une part, comme précisé ici, un certain nombre de zones d’ombre que la Commission sera chargée d’éclaircir persiste aujourd’hui, tout particulièrement sur les difficultés liées à la prise en compte dans un texte unique de la multitude de produits existants.

D’autre part, il reste à traiter le défi inhérent à l’ambition même du texte et au périmètre particulièrement vaste qu’il couvre : quid du respect réel des règles édictées par le règlement et de l’efficacité des contrôles et diverses mesures de coercition prévues ?

Enfin, si le CRA prévoit des mesures d’accompagnement pour les petites et micro-entreprises, son impact global, du fait des coûts et de la réorganisation des opérateurs économiques qu’il devrait logiquement engendrer, devra là aussi être étudié et comparé aux estimations très positives évoquées dans les travaux et études préparatoires au texte.

Si le texte est ambitieux, et l’initiative particulièrement louable, il n’est pour autant pas impossible qu’à l’instar du RGPD sa transposition dans les faits et les pratiques réelles des différents acteurs visés ait des effets plus limités que ceux envisagés par les autorités européennes.